随着安全行业的发展��,越来越多的安全设备应运而生���,企业对于安全的防护意识越来越强����,这也导致一些恶意攻击逐渐演变得更加难

以洞察���,所谓的社会工程学攻击(Social Engineering Attacks)成为了主要攻击手段���。社会工程学攻击是指针对企业低安全思维

的员工群体发起的����,通过恶意控制企业内部员工电脑����,从而达到威胁企业资产的攻击手段��。

正因如此,研究计算机病毒免杀技术及其安全应对措施具有十分重要的现实意义���。

对计算机病毒及其杀毒软件的概述

计算机病毒����,从狭义的角度上指的是那些由编写者插入到计算机中破坏其功能与数据的一种代码��;而从广义的角度上则指主要包括计

算机病毒�����、蠕虫���、木马等诸多的计算机恶意软件���。

计算机病毒免杀技术

文件免杀技术可以说是使用最早����、范围应用最广的一种杀毒技术����,其实质上就是一种基于文件特征的病毒扫描及其清除技术����。在实

际的操作上文件免杀技术相对较为简单��,主要包括修改特征码����,改变自己内容两个方面����。

现在的免杀技术主要分为3种���,其中一种便是行为免杀��,指的是通过控制病毒木马来实现躲过杀毒软件的主动防御检测����。而这种行为

免杀所用到的处理技术之一就是通过AntiRookit来使反病毒程序的Rootkit失效���,从而不能有效地监测系统���,达到一劳永逸的目的����。

当然��,我们还可以通过对病毒或木马的调整来被动达到行为免杀的效果���。

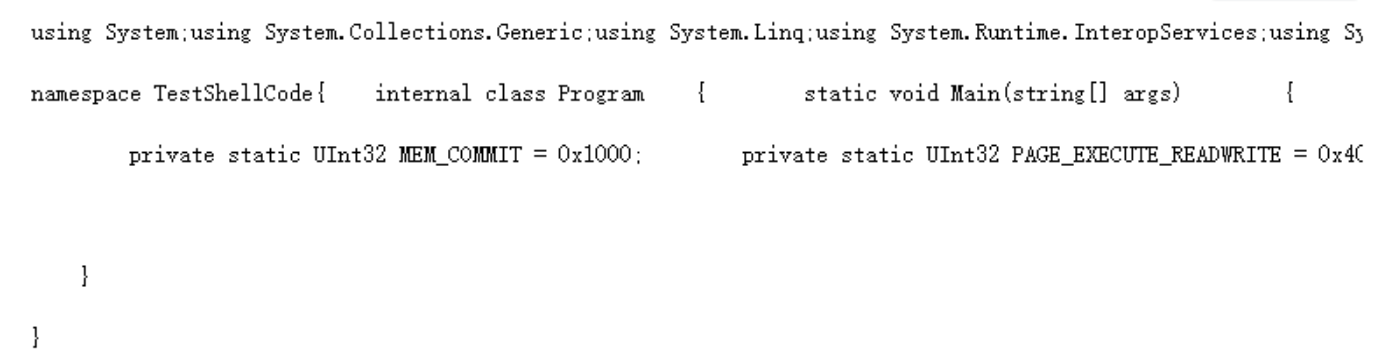

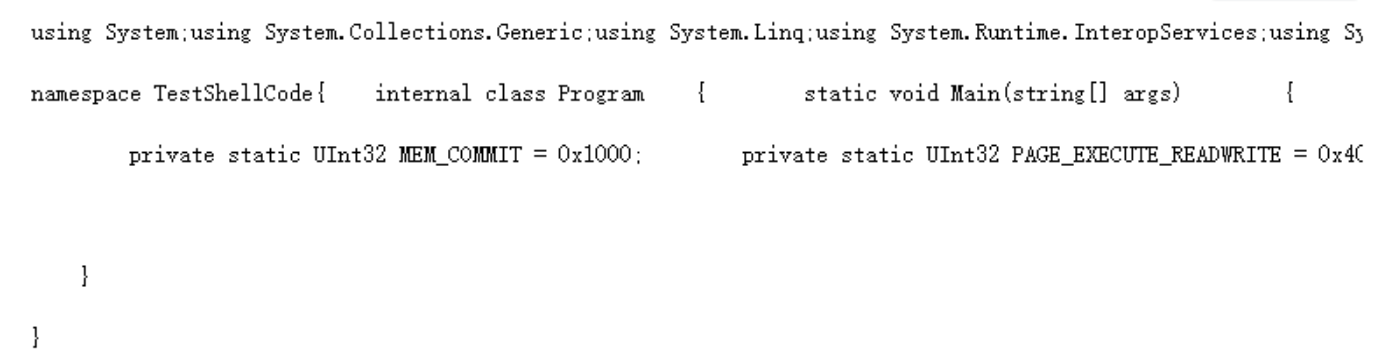

传统C#加载Shellcode

免杀思路

① 简单免杀

将shellcode采用aes���、base64等方式进行加密��。

② 分离shell

将shellcode进行aes����、base64等方式编码和加密后在存放到资源文件中�����,程序运行后从资源文件中加载shellcode��。

③ 分离shellcode加载器

将shellcode进行aes��、base64等方式编码和加密后在存放到资源文件中��,程序运行后从资源文件中加载shellcode��,同时将此功能封装

为dll程序��。

④ 采取类似冰蝎动态Assembly加载方式加载dll程序

免杀操作

创建shellcode加载器����,生成dll���。

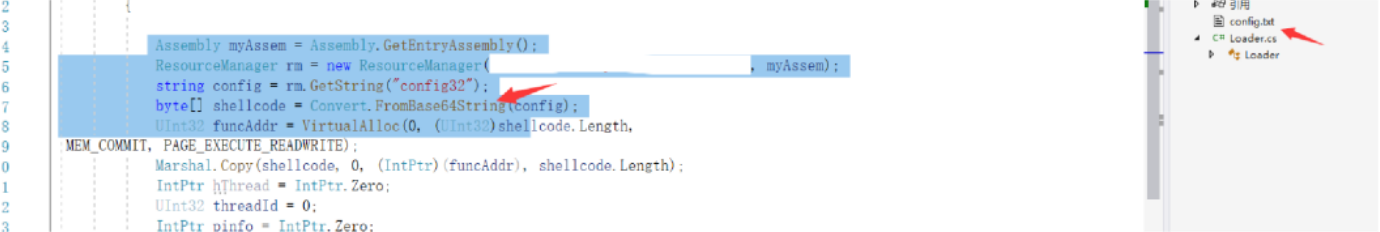

首先将shell进行Base64编码存放在资源文件config文件里����。

分离动态加载����,将加载器加密生成的Base64编码文件放在资源文件中��。

继续分离动态加载���,将加载器加密生成Base64编码的文件存放在资源文件中��。

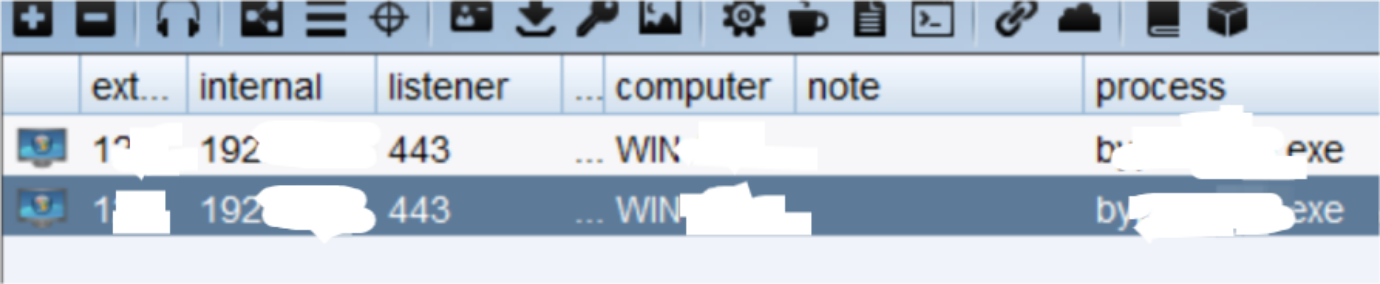

然后创建一个外部的加载器���,可以模拟一个更新或者安装程序���,创建了一个msform项目����,一个进度条自动加载几秒后隐藏窗体��,同时后台冰

蝎动态Assembly加载方式从资源文件中加载加密好的dll程序����,并实例化对应的加载器类�����,调用Equals加载shellcode����。

如果shellcode是32位所以dll和当前的exe加载器我们都编译成x86��,32位程序��,如果是64位shellcode就全编译为64位程序����。

此外���,人工智能技术的发展也为免杀技术的应用带来了新的机遇��。通过机器学习和深度学习算法���,可以建立模型来自动识别和检测恶意软件���。

基于大量的恶意软件样本进行训练��,通过分析样本中的特征和行为模式����,从而构建有效的分类和检测模型����。这些模型可以实时监测和识别恶意

软件���,提高计算机系统的安全性����。

综上所述��,免杀技术在计算机安全中的应用和研究已经成为当今计算机安全领域的热点和挑战��。免杀技术的应用使得恶意软件能够逃避传统的安

全防御手段��,对用户的信息安全与商业利益带来巨大威胁�����,因此�����,对免杀技术的研究与防范成为了当务之急����。基于大量研究学习���,静态与动态分

析����、人工智能技术等都为检测和对抗免杀技术提供了新的思路和方法����。相信随着技术的不断发展和完善��,我们对计算机安全的保护也将更加牢固����。